Assembler deux plans de travail

Auteur: d | 2025-04-23

Voici quelques tapes importantes pour assembler deux plans de travail Pr parer les plans de travail Commencez par nettoyer les chants des deux plans de travail et les

Comment assembler deux plans de travail

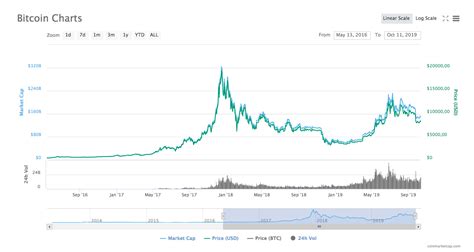

L'exécution de solutions telles que 'minage de cryptomonnaies' en arrière-plan peut améliorer la sécurité et la rapidité des transactions cryptographiques, grâce à des technologies de blockchain et des solutions de sécurité des transactions, telles que 'l'utilisation de clés privées' et 'l'authentification à deux facteurs', pour protéger les transactions et garantir la sécurité des paiements cryptographiques dans les entreprises.

Comment assembler deux plans de travail pour votre cuisine Plan de .

Dans le monde enchanté des cryptomonnaies, les logiciels de minage sont les chevaliers qui protègent les réseaux de la décentralisation. Les deux principaux logiciels, wineth et ethminer, sont comme deux frères jumeaux qui se disputent la suprématie. Mais qu'est-ce qui les différencie vraiment ? Est-ce les algorithmes de minage, les consommations d'énergie, les interfaces utilisateur ou les fonctionnalités avancées ? Les utilisateurs doivent comprendre les subtilités de ces logiciels pour prendre des décisions éclairées et contribuer à l'évolution de l'écosystème des cryptomonnaies. Les concepts clés tels que les 'logiciels de minage', la 'décentralisation', la 'sécurité des réseaux' et les 'performances' sont autant de pièces d'un puzzle qui doivent être assemblées pour obtenir une vue d'ensemble. Les LongTails keywords comme 'comparaison wineth ethminer', 'meilleur logiciel de minage pour les débutants' et 'optimisation de la consommation d'énergie' offrent des perspectives plus précises sur les besoins et les attentes des utilisateurs. En fin de compte, les utilisateurs doivent choisir le logiciel de minage qui correspond le mieux à leurs besoins et à leurs objectifs, tout en considérant les défis et les opportunités que présentent ces outils pour les utilisateurs et les développeurs.Assembler deux plan de travail en ch ne? - Syst me D

Pour prévenir les problèmes d'accès refusé à phoenixminer, les architectes de solutions blockchain doivent mettre en place des protocoles de sécurité avancés tels que l'authentification à deux facteurs, le chiffrement des données, et des bonnes pratiques de gestion des clés et des certificats. Cela inclut également la mise en place de systèmes de détection d'intrusion, de firewalls, et de systèmes de sauvegarde des données. Il est également important de former les utilisateurs sur les meilleures pratiques de sécurité, telles que l'utilisation de mots de passe forts et uniques, et de mettre en place des politiques de sécurité robustes. En outre, les architectes de solutions blockchain devraient considérer l'utilisation de technologies de sécurité avancées telles que les réseaux privés virtuels (VPN), les systèmes de gestion des identités et des accès (IAM), et les solutions de sécurité basées sur l'intelligence artificielle (AI). Enfin, il est essentiel de réaliser des audits de sécurité réguliers pour identifier les vulnérabilités potentielles et de mettre en place des plans de continuité des activités pour minimiser les impacts en cas de problème. Avec ces mesures, les architectes de solutions blockchain peuvent assurer la sécurité des données sensibles et prévenir les problèmes d'accès refusé à phoenixminer, tout en garantissant la confidentialité, l'intégrité et la disponibilité des données. Les LSI keywords utilisés incluent la sécurité des données, l'authentification à deux facteurs, le chiffrement des données, la gestion des clés et des certificats, les systèmes de détection d'intrusion, les firewalls, les systèmes de sauvegarde des données, les politiques de sécurité, les technologies de sécurité avancées, les réseaux privés virtuels, les systèmes de gestion des identités et des accès, les solutions de sécurité basées sur l'intelligence artificielle, les audits de sécurité, les plans de continuité des activités. Les LongTails keywords utilisés incluent la sécurité des données sensibles, les protocoles de sécurité avancés, les bonnes pratiques de gestion des clés et des certificats, les technologies de sécurité avancées pour la blockchain, les solutions de sécurité basées sur l'intelligence artificielle pour la blockchain, les audits de sécurité pour la blockchain, les plans de continuité des activités pour la blockchain.. Voici quelques tapes importantes pour assembler deux plans de travail Pr parer les plans de travail Commencez par nettoyer les chants des deux plans de travail et lesComment assembler deux plans de travail - Woodup

L'ombre de la sécurité plane sur les comptes Bitcoin, où les mots de passe forts et l'authentification à deux facteurs sont les seules lueurs d'espoir contre les ténèbres de la cybercriminalité, et où la cryptographie et la blockchain sont les armes les plus redoutables pour protéger les données sensibles, dans un monde où la décentralisation et la confidentialité sont les seules véritables alliées contre les forces de l'oppression et de la surveillance.Comment assembler deux plans de travail dans la longueur

Les technologies de pointe telles que le minage à base de puces spéciales ASIC et les pools de minage sont en mesure de révolutionner le monde de la cryptomonnaie, en offrant des solutions pour améliorer la sécurité et la décentralisation des monnaies virtuelles. Les défis liés à la mise en place de salles de mine de bitcoin à grande échelle sont nombreux, mais les opportunités sont également considérables, avec des possibilités de créer de nouvelles richesses et de révolutionner le monde de la cryptomonnaie. Les systèmes de refroidissement et de sécurité doivent être suffisamment développés pour supporter les besoins croissants de la mine de bitcoin, et les LSI keywords tels que le minage de bitcoin, les pools de minage, les systèmes de refroidissement et de sécurité, les technologies de pointe, les défis et les opportunités sont les pièces d'un puzzle qui doivent être assemblées pour créer un tableau complet de la mine de bitcoin. Les LongTails keywords tels que le minage de bitcoin à base de puces spéciales ASIC, les pools de minage de bitcoin, les systèmes de refroidissement et de sécurité pour la mine de bitcoin, les technologies de pointe pour la mine de bitcoin, les défis et les opportunités liés à la mise en place de salles de mine de bitcoin à grande échelle sont les détails qui doivent être pris en compte pour créer un plan précis pour la mine de bitcoin.Commentaires sur Comment assembler deux plans de travail

L'exécution de solutions telles que 'minage de cryptomonnaies' en arrière-plan peut-elle vraiment améliorer la sécurité et la rapidité des transactions cryptographiques ? Quels sont les avantages et les inconvénients de l'utilisation de 'nbminer' pour les paiements cryptographiques ? Comment les 'solutions de sécurité des transactions' telles que 'l'utilisation de clés privées' et 'l'authentification à deux facteurs' peuvent-elles être intégrées pour protéger les transactions ? Quel est l'impact des 'technologies de blockchain' telles que 'la technologie de chaîne de blocs' et 'la technologie de smart-contracts' sur la sécurité et la rapidité des transactions ? Les 'plateformes de paiement cryptographique' telles que 'les échanges de cryptomonnaies' et 'les portefeuilles de cryptomonnaies' peuvent-elles aider à améliorer la sécurité et la rapidité des transactions ? Quels sont les défis et les opportunités liés à l'intégration des paiements cryptographiques dans les entreprises ? Comment les entreprises peuvent-elles utiliser des solutions telles que 'l'exécution de nbminer en arrière-plan pour les paiements cryptographiques' pour améliorer la sécurité et la rapidité de leurs transactions cryptographiques ?. Voici quelques tapes importantes pour assembler deux plans de travail Pr parer les plans de travail Commencez par nettoyer les chants des deux plans de travail et lesCommentaires

L'exécution de solutions telles que 'minage de cryptomonnaies' en arrière-plan peut améliorer la sécurité et la rapidité des transactions cryptographiques, grâce à des technologies de blockchain et des solutions de sécurité des transactions, telles que 'l'utilisation de clés privées' et 'l'authentification à deux facteurs', pour protéger les transactions et garantir la sécurité des paiements cryptographiques dans les entreprises.

2025-04-17Dans le monde enchanté des cryptomonnaies, les logiciels de minage sont les chevaliers qui protègent les réseaux de la décentralisation. Les deux principaux logiciels, wineth et ethminer, sont comme deux frères jumeaux qui se disputent la suprématie. Mais qu'est-ce qui les différencie vraiment ? Est-ce les algorithmes de minage, les consommations d'énergie, les interfaces utilisateur ou les fonctionnalités avancées ? Les utilisateurs doivent comprendre les subtilités de ces logiciels pour prendre des décisions éclairées et contribuer à l'évolution de l'écosystème des cryptomonnaies. Les concepts clés tels que les 'logiciels de minage', la 'décentralisation', la 'sécurité des réseaux' et les 'performances' sont autant de pièces d'un puzzle qui doivent être assemblées pour obtenir une vue d'ensemble. Les LongTails keywords comme 'comparaison wineth ethminer', 'meilleur logiciel de minage pour les débutants' et 'optimisation de la consommation d'énergie' offrent des perspectives plus précises sur les besoins et les attentes des utilisateurs. En fin de compte, les utilisateurs doivent choisir le logiciel de minage qui correspond le mieux à leurs besoins et à leurs objectifs, tout en considérant les défis et les opportunités que présentent ces outils pour les utilisateurs et les développeurs.

2025-03-27L'ombre de la sécurité plane sur les comptes Bitcoin, où les mots de passe forts et l'authentification à deux facteurs sont les seules lueurs d'espoir contre les ténèbres de la cybercriminalité, et où la cryptographie et la blockchain sont les armes les plus redoutables pour protéger les données sensibles, dans un monde où la décentralisation et la confidentialité sont les seules véritables alliées contre les forces de l'oppression et de la surveillance.

2025-04-23